Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | |||||

| 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| 10 | 11 | 12 | 13 | 14 | 15 | 16 |

| 17 | 18 | 19 | 20 | 21 | 22 | 23 |

| 24 | 25 | 26 | 27 | 28 | 29 | 30 |

Tags

- 프로그래머스 레벨1

- stringbuilder의 reverse()

- 스프링뼈대

- 모던자바

- 베주계수

- toLowerCase()

- 유클리드호제법

- 자바 유클리드

- 스프링

- Git사용법

- string

- string과 stringbuilder

- isuppercase()

- 동일성과 동등성

- 최대공약수와 최소공배수

- 자바 스트링

- ineer join

- StringBuilder

- 자바 최대공약수

- git 컨벤션

- 최소공배수

- addDoc

- sql 데이터형 변환

- islowercase()

- 최대공약수

- 래퍼타입

- while과 two-pointer

- replaceAll()

- 스프링환경설정

- 자바 최소공배수

Archives

- Today

- Total

주노 님의 블로그

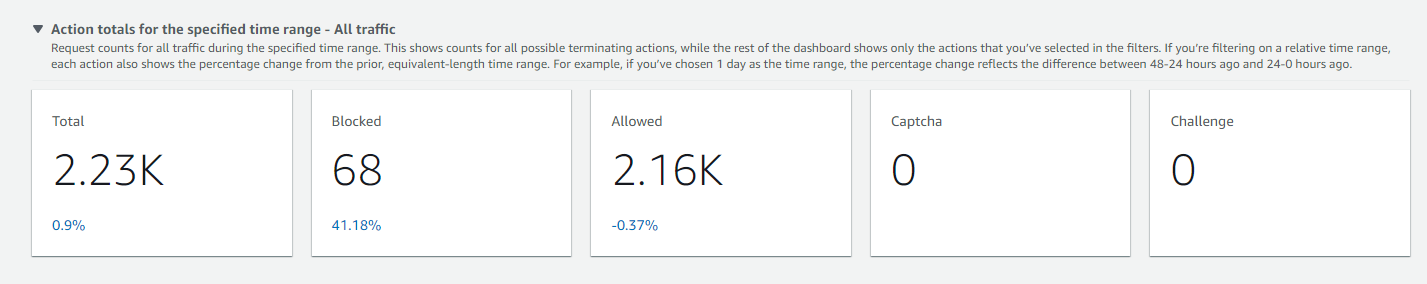

[트러블 슈팅] aws waf로 외부 접근 차단하기 본문

로그 기록을 모니터링 하던중

어느날 평소보다 많은 트래픽이 접속이 된 것을 확인 했다

그라파나로 확인한 결과 눈에 띄는 부하점은 없었으며

EC2에서는 특정 지점 (부하가 발생한 19:30분 ~ )

네트워크와 CPU사용률이 높아진것을 볼 수 있다.

phpinfo.php 파일에 대한 지속적인 접근으로, 서버의 설정사항을 탈취해가려는 악의적인 접근으로 의심된다.

jwt filter에서 걸렀기때문에 접근이 불가능했던것으로 판단된다.

문제사항은 로드밸런서의 보안규칙을 모든 포트로 열어놔서 생긴 문제였고.

현재는 80포트로 바꾸어 불특정한 포트의 입력을 받지않게하였다.

보안의 중요성과

security jwt 관련 코드를 검토하기로 결정했다.

jwt 토큰과 security에는 허용된 엔드포인트만 적용되었다

env등 필수 요소는 어떤것도 열려있지않다

해외 접근과

5분에 1만 트래픽을 요청하면 악의적인 요청으로 간주하고 블락을 하는 룰을 적용하였다